Le 11 septembre 2001 a souvent été appelé le jour qui a tout changé. Ce n’est peut-être pas le cas dans notre vie quotidienne, mais en matière de sécurité, cette journée a vraiment marqué une nouvelle ère. Notre perception traditionnelle de la menace s’est effondrée en même temps que les tours jumelles. Le scénario de l’époque de la Guerre froide, qui avait prévalu pendant plus de 50 ans, s’est trouvé radicalement et irrévocablement modifié.

L’adresse de l’expéditeur (national) ne figurait plus clairement sur la menace. Les limites territoriales étaient devenues vides de sens, de même que les règles militaires de l'espace et du temps. L'utilisation d'avions civils comme outils pour un attentat terroriste avait montré que tout ou presque pouvait être transformé en arme, n'importe quand. Soudain rien ne semblait plus impossible ou impensable.

On peut dire pratiquement la même chose des cybermenaces.

Au cours des vingt dernières années, les technologies de l'information se sont considérablement développées. D'outil administratif destiné à optimiser les processus de bureau, elles sont devenues un instrument stratégique de l'industrie, de l'administration et de l'armée. Avant le 11 septembre, les risques concernant le cyberespace et les défis sécuritaires n'étaient discutés qu’au sein de petits groupes d'experts techniques. Mais, depuis ce jour-là, il est devenu évident que le cybermonde comporte de sérieuses vulnérabilités pour des sociétés de plus en plus interdépendantes.

L’évolution de la cybermenace

Le « World-Wide-Web », inventé il y a seulement deux décennies, a évolué. Mais ses menaces aussi. De simples nuisances, les vers et les virus sont devenus de sérieux défis sécuritaires et de parfaits instruments de cyberespionnage.

Les attaques par déni de service distribué (DDOS), essentiellement considérées jusqu'ici comme de simples « blocages par sit-in» en ligne, sont devenues un outil de la guerre de l'information.

Et enfin, en juin 2010, le maliciel « Stuxnet » a été connu du grand public – une sorte « d’arme antiblockhaus numérique » qui avait attaqué le programme nucléaire iranien. Avec ce maliciel, les avertissements que les experts avaient lancés dès 2001 sont devenus réalité, indiquant que la cyberdimension risquait, tôt ou tard, d’être utilisée pour des attaques graves ayant des conséquences mortelles dans le monde physique.

Une vague de trois semaines de cyberattaques massives a montré que les sociétés des pays membres de l'OTAN, qui dépendent fortement de la communication électronique, étaient aussi extrêmement vulnérables sur le cyberfront

Au cours de la crise du Kosovo, l'OTAN avait fait face à ses premiers incidents graves en matière de cyberattaques. Ils avaient conduit, entre autres, au blocage, pendant plusieurs jours, du compte de courrier électronique de l’Alliance pour les visiteurs extérieurs, et à des perturbations répétées du site de l'OTAN.

Cependant, comportement normal pour l’époque, la cyberdimension du conflit fut simplement considérée comme une entrave à la campagne d'information de l'Alliance. Les cyberattaques étaient considérées comme un risque, mais un risque limité en termes de portée et de potentiel dommageable, qui n’appelait que des réponses techniques limitées, accompagnées d’efforts d'information publique de faible ampleur.

Il a fallu les événements du 11 septembre pour modifier cet état d’esprit. Et il a encore fallu les incidents qui se sont produits en Estonie à l'été 2007 pour que cette source croissante de menaces pour la sécurité publique et la stabilité de l'État bénéficie finalement d’une attention politique pleine et entière. Une vague de trois semaines de cyberattaques massives a montré que les sociétés des pays membres de l'OTAN étaient aussi extrêmement vulnérables sur le cyberfront.

La prise de conscience de la gravité de la cybermenace a encore été renforcée par les incidents survenus les années suivantes.

En 2008, l'une des attaques les plus sérieuses à ce jour a été lancée contre des systèmes informatiques militaires des États-Unis. Au moyen d’une simple clé USB connectée à un ordinateur portable de l’armée dans une base militaire du Moyen-Orient, un logiciel espion s’est propagé sans être détecté dans les systèmes classifiés et non classifiés. Une «tête de pont numérique» a ainsi été installée, à partir de laquelle des milliers de fichiers de données ont été transférés vers des serveurs sous contrôle étranger.

Depuis lors, le cyberespionnage est devenu une menace quasi permanente. Des incidents similaires se sont produits dans presque tous les pays de l'OTAN et – de façon marquante – à nouveau aux États-Unis récemment. Cette fois, plus de 72 sociétés, dont 22 bureaux du gouvernement et 13 entrepreneurs de la défense, ont été touchés.

Ces nombreux incidents survenus au cours des cinq ou six dernières années équivalent à un transfert historiquement sans précédent de richesse et de secrets nationaux étroitement gardés dans des mains pratiquement anonymes et très probablement malveillantes.

Stuxnet a montré qu’il existait un risque potentiel de voir des maliciels affecter des systèmes informatiques critiques de gestion des approvisionnements énergétiques

Des attaques massives sur des sites et des serveurs gouvernementaux géorgiens ont eu lieu pendant le conflit Géorgie-Russie, donnant au terme cyberguerre une forme plus concrète. Ces actions n'ont pas causé de dommages physiques réels. Elles ont néanmoins affaibli le gouvernement géorgien pendant une phase critique du conflit. Elles ont également eu un impact sur sa capacité à communiquer avec une opinion publique nationale et mondiale très choquée.

Pour ajouter encore au caractère menaçant de telles informations, l'apparition du ver Stuxnet, en 2010, a mis en évidence un nouveau saut qualitatif au niveau des capacités de destruction de la cyberguerre. À l'été 2010, les actualités ont révélé qu'environ 45 000 systèmes de contrôle industriels de Siemens, dans le monde entier, avaient été infectés par un virus sur mesure, du type cheval de Troie, pouvant manipuler des processus techniques cruciaux pour les centrales nucléaires en Iran. Bien que l'évaluation des dégâts reste encore peu claire, cela a montré qu’il existait un risque potentiel de voir des maliciels affecter des systèmes informatiques critiques de gestion des approvisionnements énergétiques ou des réseaux de circulation. Pour la première fois, la preuve était donnée que des cyberattaques étaient susceptibles de causer des dommages physiques réels et de mettre des vies humaines en péril.

Une évaluation équilibrée des menaces

Ces incidents font apparaître deux choses:

- Jusqu'à présent, les acteurs les plus dangereux dans le cyberdomaine restent les États-nations. Malgré la disponibilité croissante, au sein des réseaux criminels, de capacités offensives qui pourraient également être utilisées à l'avenir par des acteurs non étatiques comme des terroristes, l'espionnage et le sabotage hautement sophistiqués dans le cyberdomaine nécessitent toujours les capacités, la détermination et l’appréciation du rapport coût-avantage d'un État-nation.

- Il n’y a pas encore eu de dommages physiques et de véritable cyberterrorisme cinétique, mais la technologie des cyberattaques est clairement en train d’évoluer de simple nuisance vers une menace sérieuse contre la sécurité de l'information et même des infrastructures nationales critiques.

Il ne fait pas de doute que certains pays investissent déjà massivement dans des cybercapacités susceptibles d’être utilisées à des fins militaires. À première vue, la course aux armements numériques est basée sur une logique claire et incontournable, le domaine de la cyberguerre offrant de nombreux avantages: il est asymétrique, son faible coût est séduisant, et tous les avantages sont au départ du côté de l'attaquant.

En outre, il n'existe pratiquement aucune dissuasion efficace dans la cyberguerre, puisque même l'identification de l'attaquant est extrêmement difficile, et le respect du droit international sans doute à peu près impossible. Dans ces circonstances, toute forme de représailles militaires serait hautement problématique, en termes tant juridiques que politiques.

Les capacités de cyberdéfense évoluent également et la plupart des pays occidentaux ont considérablement renforcé leurs moyens dans ce secteur ces dernières années

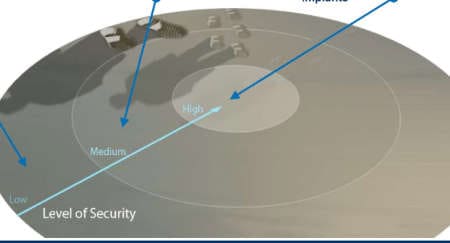

D'autre part, cependant, les capacités de cyberdéfense évoluent également et la plupart des pays occidentaux ont considérablement renforcé leurs moyens dans ce secteur ces dernières années. Une bonne cyberdéfense rend ces menaces gérables, dans la mesure où les risques résiduels semblent, dans l’ensemble, acceptables, et analogues à ceux des menaces classiques.

Mais au lieu d’affirmer que la cyberguerre est une guerre à part entière – en décrivant les premières attaques numériques comme un « Pearl Harbour numérique » ou comme « le 11 septembre du cybermonde » – il serait beaucoup plus approprié de dire qu’il s’agit d’un moyen de guerre parmi de nombreux autres. Les risques de cyberattaques sont certes très réels et ils s’accroissent, mais, dans le même temps, il n'y a aucune raison de paniquer, car pour l'avenir prévisible, ces menaces ne seront ni apocalyptiques, ni complètement ingérables.

Relever le défi

L'OTAN s’adapte à ce défi sécuritaire d’un nouveau genre.

Un an après le 11 septembre, l'Alliance avait déjà lancé un appel important pour l’amélioration de ses « capacités de défense contre les cyberattaques », dans le cadre de l'Engagement capacitaire de Prague, adopté en novembre 2002. Dans les années qui ont suivi, l'OTAN s’est toutefois principalement concentrée sur la mise en œuvre des mesures de protection passives qui avaient été demandées par les militaires.

Il a fallu les événements du printemps 2007 en Estonie pour amener l'Alliance à repenser radicalement la nécessité d'une politique de cyberdéfense et à faire passer ses contre-mesures à un niveau supérieur. Une politique officielle de l’OTAN en matière de cyberdéfense fut donc mise au point pour la première fois. Adoptée en janvier 2008, elle fixait trois grands piliers pour la politique du cyberespace de l’Alliance.

- La subsidiarité, à savoir que l'assistance n’est fournie que sur demande ; sinon le principe de la responsabilité propre des États souverains s’applique;

- la non-duplication, à savoir que la duplication inutile des structures ou des capacités – aux niveaux international, régional et national – doit être évitée ;

- la sécurité, à savoir la coopération basée sur la confiance, en tenant compte de la sensibilité des informations liées aux systèmes qui doivent être rendues accessibles, et des vulnérabilités potentielles.[/li ]

Cette politique a constitué un pas un avant sur le plan qualitatif. Elle a également ouvert la voie à la décision de base prise à Lisbonne selon laquelle la cyberdéfense constituera en permanence un point indépendant de l’ordre du jour de l’Alliance.

Suite à des événements tels que ceux du Kosovo, en 1999, et de l’Estonie, en 2007, et sous l’influence profonde des changements radicaux intervenus dans la perception des menaces au niveau international depuis septembre 2001, l’OTAN avait jeté les bases d’une « cyberdéfense 1.0 ». Elle avait développé ses premiers mécanismes et capacités de cyberdéfense, et élaboré une première politique en la matière.

Avec les décisions de Lisbonne de novembre 2010, l’Alliance a ensuite installé un processus d’examen autonome et factuel de cette question. Ce faisant, l’OTAN procède non seulement à une actualisation très nécessaire des structures existantes, comme sa Capacité de réaction aux incidents informatiques, mais elle entreprend aussi de relever conjointement, en tant qu’alliance, les défis très réels et croissants de la cyberdéfense.

Dans le droit fil du nouveau Concept stratégique de l’Alliance, la politique révisée de l’OTAN en matière de cyberdéfense décrit les cybermenaces comme un élément susceptible de déclencher une défense collective en vertu de l’article 5 du Traité atlantique. En outre, la nouvelle politique – et le plan d’action pour sa mise en application – fournissent aux pays de l’OTAN des orientations claires et une liste agréée de priorités pour faire évoluer la cyberdéfense alliée, notamment par une coordination renforcée au sein de l’Alliance et avec ses partenaires.

Lorsque les décisions de Lisbonne auront été pleinement appliquées, l’Alliance aura mis en place un « cyberdéfense 2.0 » améliorée, prouvant ainsi une nouvelle fois qu’elle est à la hauteur de la tâche.